-Advertisement-

Los datos de Etherscan muestran que algunos estafadores de criptomonedas están atacando a los usuarios con un nuevo truco que les permite confirmar una transacción desde la cartera de la víctima, pero sin tener la clave privada de la víctima. El ataque sólo puede realizarse para transacciones de valor 0. Sin embargo, puede provocar que algunos usuarios envíen tokens accidentalmente al atacante como resultado de cortar y pegar desde un historial de transacciones secuestrado.

La empresa de seguridad de blockchain SlowMist descubrió la nueva técnica en diciembre y la reveló en una entrada de blog. Desde entonces, tanto SafePal como Etherscan han adoptado técnicas de mitigación para limitar su efecto sobre los usuarios, pero es posible que algunos usuarios aún desconozcan su existencia.

Recientemente hemos recibido informes de la comunidad sobre un nuevo tipo de estafa: Estafa de Transferencia Cero. Ten cuidado si ves una transferencia 0 sospechosa en el registro de tu monedero:

1/10

– Veronica (@V_SafePal) 14 de diciembre de 2022

Según el post de SlowMist, la estafa funciona enviando una transacción de cero tokens desde la cartera de la víctima a una dirección que se parece a una a la que la víctima había enviado tokens anteriormente.

Por ejemplo, si la víctima envió 100 monedas a una dirección de depósito de intercambio, el atacante puede enviar cero monedas desde el monedero de la víctima a una dirección que parece similar pero que, de hecho, está bajo el control del atacante. La víctima puede ver esta transacción en su historial de transacciones y concluir que la dirección mostrada es la dirección de depósito correcta. Como resultado, pueden enviar sus monedas directamente al atacante.

Envío de una transacción sin permiso del propietario

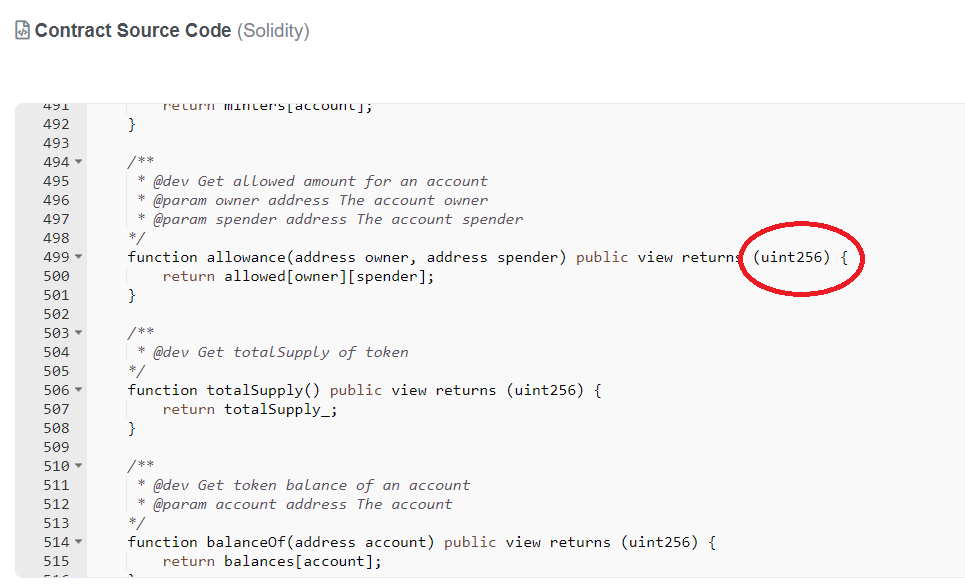

En circunstancias normales, un atacante necesita la clave privada de la víctima para enviar una transacción desde su monedero. Pero la función “ficha de contrato” de Etherscan revela que hay una laguna en algunos contratos de tokens que puede permitir a un atacante enviar una transacción desde cualquier monedero.

Por ejemplo, el código para USD Coin (USDC) en Etherscan muestra que la función “TransferFrom” permite a cualquier persona mover monedas del monedero de otra persona siempre que la cantidad de monedas que envíe sea inferior o igual a la cantidad permitida por el propietario de la dirección.

Esto normalmente significa que un atacante no puede hacer una transacción desde la dirección de otra persona a menos que el propietario apruebe una cantidad permitida para ellos.

Sin embargo, existe una laguna en esta restricción. La cantidad permitida se define como un número (llamado “tipo uint256”), lo que significa que se interpreta como cero a menos que se establezca específicamente a algún otro número. Esto puede verse en la función “allowance”.

-Advertisement-

Como resultado, mientras el valor de la transacción del atacante sea menor o igual a cero, pueden enviar una transacción desde absolutamente cualquier monedero que deseen, sin necesidad de la clave privada o de la aprobación previa del propietario.

USDC no es el único token que permite hacer esto. Se puede encontrar un código similar en la mayoría de los contratos de tokens. Incluso puede ser encontrado en los contratos de ejemplo enlazados desde el sitio web oficial de la Fundación Ethereum.

Ejemplos de la estafa de la transferencia de valor cero

Etherscan muestra que algunas direcciones de monederos están enviando miles de transacciones de valor cero al día desde los monederos de varias víctimas sin su consentimiento.

Por ejemplo, una cuenta etiquetada como Fake_Phishing7974 utilizó un contrato inteligente no verificado para realizar más de 80 paquetes de transacciones el 12 de enero, con cada paquete contenía 50 transacciones de valor cero para un total de 4.000 transacciones no autorizadas en un día.

Direcciones engañosas

Un análisis más detallado de cada transacción revela el motivo de este spam: El atacante está enviando transacciones de valor cero a direcciones muy similares a las que las víctimas habían enviado fondos anteriormente.

Por ejemplo, Etherscan muestra que una de las direcciones de usuario objetivo del atacante es la siguiente:

0x20d7f90d9c40901488a935870e1e80127de11d74.

El 29 de enero, esta cuenta autorizó el envío de 5.000 Tether (USDT) a esta dirección receptora:

0xa541efe60f274f813a834afd31e896348810bb09.

Inmediatamente después, Fake_Phishing7974 envió una transacción de valor cero desde el monedero de la víctima a esta dirección:

0xA545c8659B0CD5B426A027509E55220FDa10bB09.

Los primeros cinco caracteres y los últimos seis caracteres de estas dos direcciones de recepción son exactamente iguales, pero los caracteres del medio son completamente diferentes. El atacante puede haber tenido la intención de que el usuario enviara USDT a esta segunda dirección (falsa) en lugar de a la real, entregando sus monedas al atacante.

En este caso en particular, parece que la estafa no funcionó, ya que Etherscan no muestra ninguna transacción desde esta dirección a una de las direcciones falsas creadas por el estafador. Pero dado el volumen de transacciones de valor cero realizadas por esta cuenta, el plan puede haber funcionado en otros casos.

Los monederos y los exploradores de bloques pueden variar significativamente en cuanto a si muestran o no transacciones engañosas.

Monederos

Algunas billeteras pueden no mostrar las transacciones de spam en absoluto. Por ejemplo, MetaMask no muestra ningún historial de transacciones si se reinstala, incluso si la propia cuenta tiene cientos de transacciones en el blockchain. Esto implica que almacena su propio historial de transacciones en lugar de extraer los datos de la cadena de bloques. Esto debería evitar que las transacciones de spam aparezcan en el historial de transacciones del monedero.

Por otro lado, si el monedero extrae los datos directamente de la cadena de bloques, las transacciones de spam pueden aparecer en la pantalla del monedero. En un anuncio publicado el 13 de diciembre en Twitter, la directora ejecutiva de SafePal, Veronica Wong advirtió a a los usuarios de SafePal de que su monedero podría mostrar las transacciones. Para mitigar este riesgo, afirmó que SafePal estaba modificando la forma en que se muestran las direcciones en las versiones más recientes de su monedero para facilitar a los usuarios la inspección de las direcciones.

(6/10) A raíz de esto, hemos tomado medidas:

1) En la última actualización V3.7.3, hemos ajustado la longitud de la dirección del monedero que se muestra en el historial de transacciones. Los 10 primeros y últimos dígitos de la dirección del monedero se mostrarán por defecto, para facilitar el examen de la dirección.– Veronica (@V_SafePal) 14 de diciembre de 2022

En diciembre, un usuario también informó de que su monedero Trezor estaba mostrando transacciones engañosas.

Cointelegraph se puso en contacto por correo electrónico con el desarrollador de Trezor, SatoshiLabs, para pedirle un comentario. En respuesta, un representante afirmó que el monedero extrae su historial de transacciones directamente de la cadena de bloques “cada vez que los usuarios conectan su monedero Trezor”.

Sin embargo, el equipo está tomando medidas para proteger a los usuarios de la estafa. En una próxima actualización de Trezor Suite, el software “marcará las transacciones sospechosas de valor cero para que los usuarios sean alertados de que tales transacciones son potencialmente fraudulentas.” La compañía también declaró que el monedero siempre muestra la dirección completa de cada transacción y que “recomiendan encarecidamente a los usuarios que comprueben siempre la dirección completa, no sólo los primeros y últimos caracteres.”

Exploradores de bloques

Aparte de los monederos, los exploradores de bloques son otro tipo de software que puede utilizarse para ver el historial de transacciones. Algunos exploradores pueden mostrar estas transacciones de forma que induzcan inadvertidamente a error a los usuarios, al igual que hacen algunos monederos.

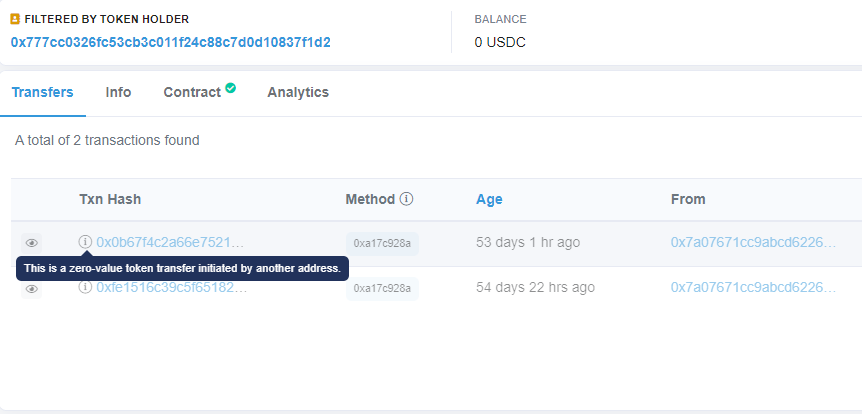

Para mitigar esta amenaza, Etherscan ha empezado a poner en gris las transacciones de tokens de valor cero que no han sido iniciadas por el usuario. También marca estas transacciones con una alerta que dice: “Esta es una transferencia de token de valor cero iniciada por otra dirección”, como se evidencia en la imagen de abajo.

Otros exploradores de bloques pueden haber tomado las mismas medidas que Etherscan para advertir a los usuarios sobre estas transacciones, pero algunos pueden no haber implementado estas medidas todavía.

Consejos para evitar el truco ‘zero-value TransferFrom

Cointelegraph se puso en contacto con SlowMist para pedirle consejos sobre cómo evitar caer presa del truco “zero-value TransferFrom”.

Un representante de la empresa dio a Cointelegraph una lista de consejos para evitar convertirse en víctima del ataque:

- “Sea precavido y verifique la dirección antes de ejecutar cualquier transacción”.

- “Utiliza la función de lista blanca de tu monedero para evitar el envío de fondos a direcciones erróneas.”

- “Mantente alerta e informado. Si te encuentras con alguna transferencia sospechosa, tómate tu tiempo para investigar el asunto con calma para evitar ser víctima de estafadores.”

- “Mantenga un sano nivel de escepticismo, manténgase siempre cauto y vigilante”.

A juzgar por este consejo, lo más importante que deben recordar los usuarios de cripto es comprobar siempre la dirección antes de enviar cripto a ella. Incluso si el registro de la transacción parece implicar que usted ha enviado cripto a la dirección antes, esta apariencia puede ser engañosa.

Source: COIN TELEGRAPH